目次

1.セキュリティグループとは

<前回までの記事>

・【AWS】仮想ネットワークを作成してみる(VPC編)

・【AWS】仮想ネットワークを作成してみる(サブネット編)

・【AWS】仮想ネットワークを作成してみる(インターネットゲートウェイ編)

・【AWS】仮想ネットワークを作成してみる(NATゲートウェイ編)

・【AWS】仮想ネットワークを作成してみる(ルートテーブル編)

前回記事までの環境を整えることで、アクセス可能な仮想ネットワークが一通り完成したことになります。

ただし、このままですと、アクセスの制限が設定されていないため、外部であるインターネットから誰でもアクセスできてしまうことになります。

誰でもアクセスしてよいリソースであればそのままでも良いかもしれませんが、通常のネットワーク環境では、安全性を高めるために様々なアクセス制限を掛ける必要があります。

AWSでは、このような機能を実現するために「セキュリティグループ」という仕組みが用意されています。

セキュリティグループでは、外部環境からのアクセスを「ポート番号」「IPアドレス」の二つの要素を使って制御します。

・アクセスを許可するサービスの種類を指定します。

・WEBサービスのアクセスで使用される80番(HTTP)、443番(HTTPS)、

サーバー接続に使用される22番(SSH)などが主に指定されます。

<IPアドレスを利用した制御>

・アクセスを許可する接続元を指定します。

・会社、学校といった組織のネットワーク網の場合、組織内のIPアドレスのみを許可しておくことで、

組織外からの不正なアクセスを防ぐことができます。

2.セキュリティグループの作成方針

ネットワーク環境を整えた後は、各リソースをサーバー内に配置していくことになりますが、何も意識しないと、各サーバーに誰もがアクセスできてしまいます。

例えば、DBサーバー等に不特定多数がアクセスできてしまうシステムは、セキュリティ上非常に好ましくありません。

流石にそれでは問題があるので、通常ですと、外部と内部の各サーバーを中継する「踏み台サーバー」というものを用意します。

また、負荷分散を目的として作成した複数のサブネットに外部からのリクエストを分散させるための「ロードバランサー」という仕組みも環境内に構築します。

「踏み台サーバー」、「ロードバランサー」といった機能は、外部からのリクエストを受け取り、アクセス可否の判断、処理の振り分けといった制御を行います。

この制御を「セキュリティグループ」にて実現させることが可能です。

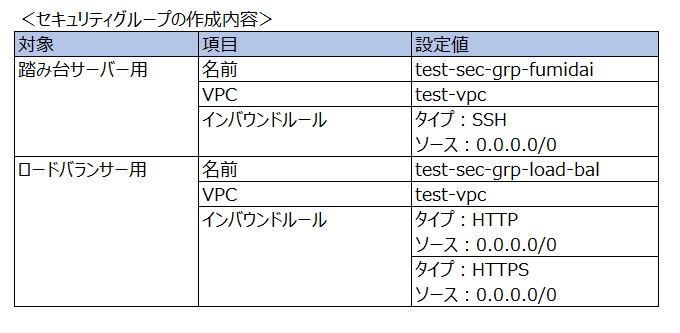

そこで今回は、以下のような内容でセキュリティグループを作成していきます。

(詳しい解説は後述します)

3.セキュリティグループの作成手順(踏み台サーバー用)

① セキュリティグループ作成画面への移動

まずは、ルートテーブルの作成画面に移動しましょう。

VPCダッシュボード画面より、「セキュリティグループ」を選択し、クリックしてください。

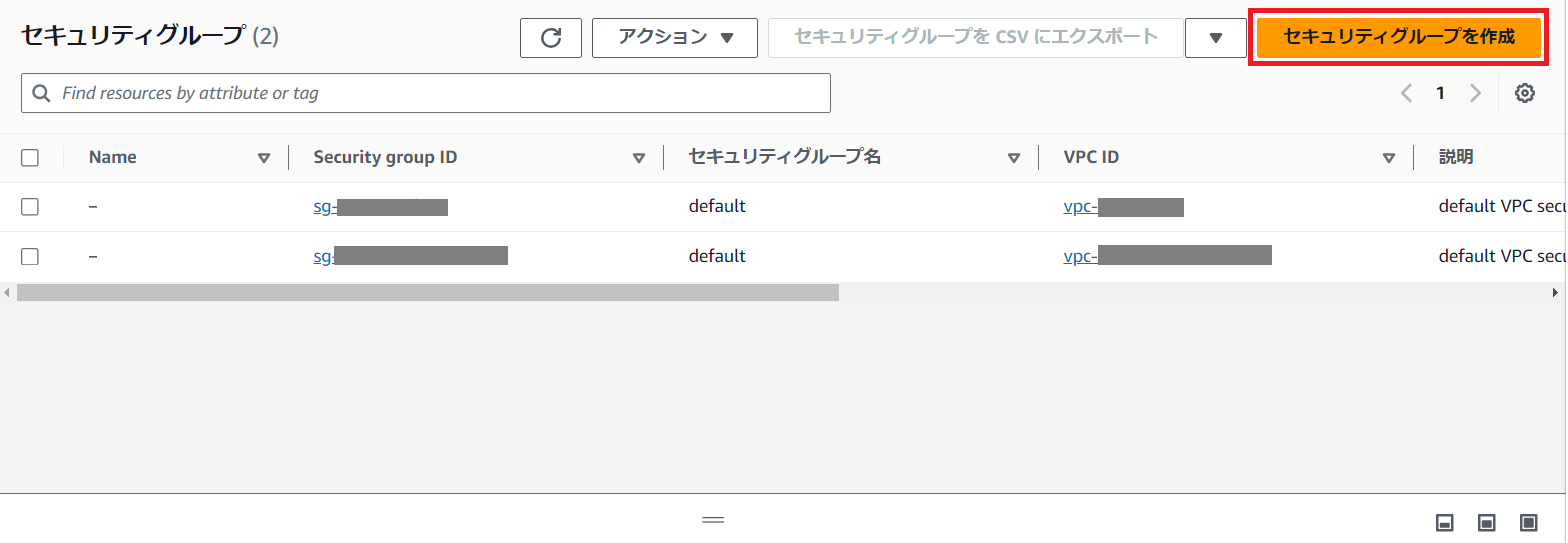

前画面で「セキュリティグループ」をクリックすると、セキュリティグループの一覧画面に移動します。

デフォルトで2つのグループが存在していますが、こちらは今回は使用しませんので、無視しましょう。

まずは、踏み台サーバー用のセキュリティグループから作成していきます。

② セキュリティグループの作成(踏み台サーバー用)

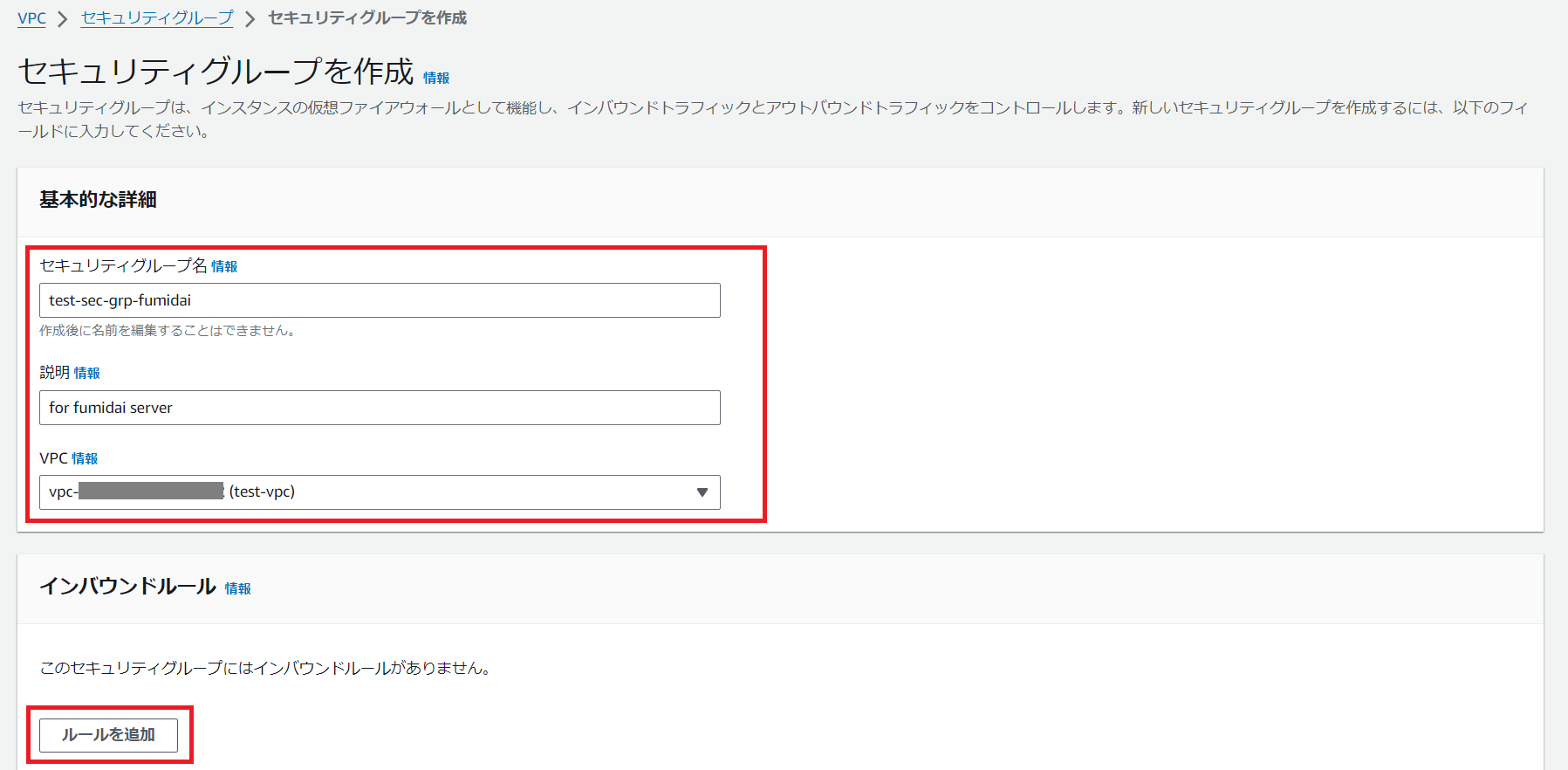

セキュリティグループの作成画面に移動しました。

・名前:test-sec-grp-fumidai

・VPC:test-vpc

名前は既に決めてあったグループ名を、VPCについては、現在使用している「test-vpc」を選択します。

(※説明欄は、何を目的としたグループか分かるように入力しておきましょう)

それらの入力が完了したら、次はどのようにアクセスを制御させるかのルールを設定します。

「インバウンドルール」欄の「ルールを追加」をクリックしましょう。

因みに、インバウンドルールとは、外部からサーバーにアクセスする際に適用するルールです。

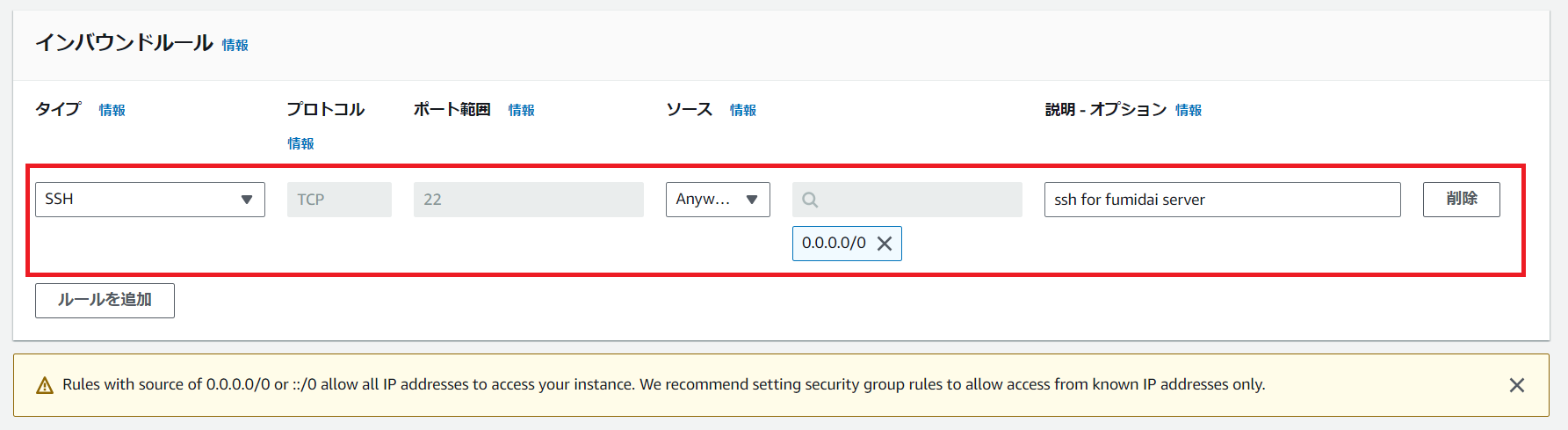

踏み台サーバーへのアクセスは、基本的にはSSH接続でログインしますので、タイプを「SSH」とします。

これにより、プロトコルとポート範囲は(TCP/22で)自動設定されますので、次に「ソース」を設定します。

今回はお試しでの作成なので、ソースは「Anywhere-IPv4」を指定しましょう。

今回指定した「Anywhere-IPv4」は、IPアドレスだと「0.0.0.0/0」を意味し、

全てのIPアドレスの接続が許可されてしまいます。

通常、通常は踏み台サーバーのアクセスは、管理者や開発者等の限られたメンバーにすべきです。

そういう場合は、「カスタム」で個別にIPアドレスの指定が可能です。

これで、インバウンドルールの設定が完了です。

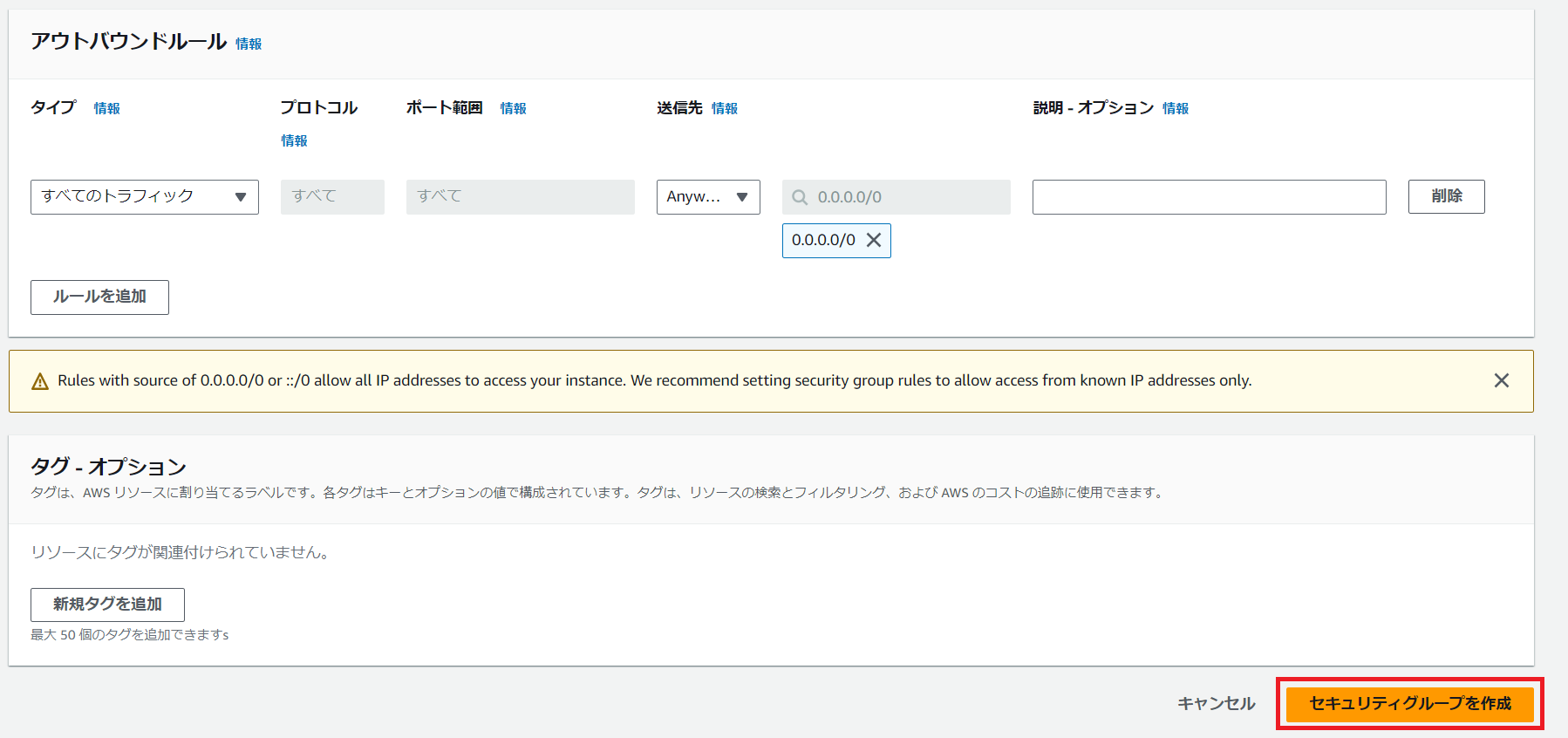

次は、サーバー内部から外部環境にアクセスするためのルールである「アウトバウンドルール」を指定します。

※今回はお試し版のため「すべてのトラフィック」のまま変更はしませんが、必要に応じて、この部分も設定しましょう。

全ての入力が終わったら「セキュリティグループを作成」をクリックします。

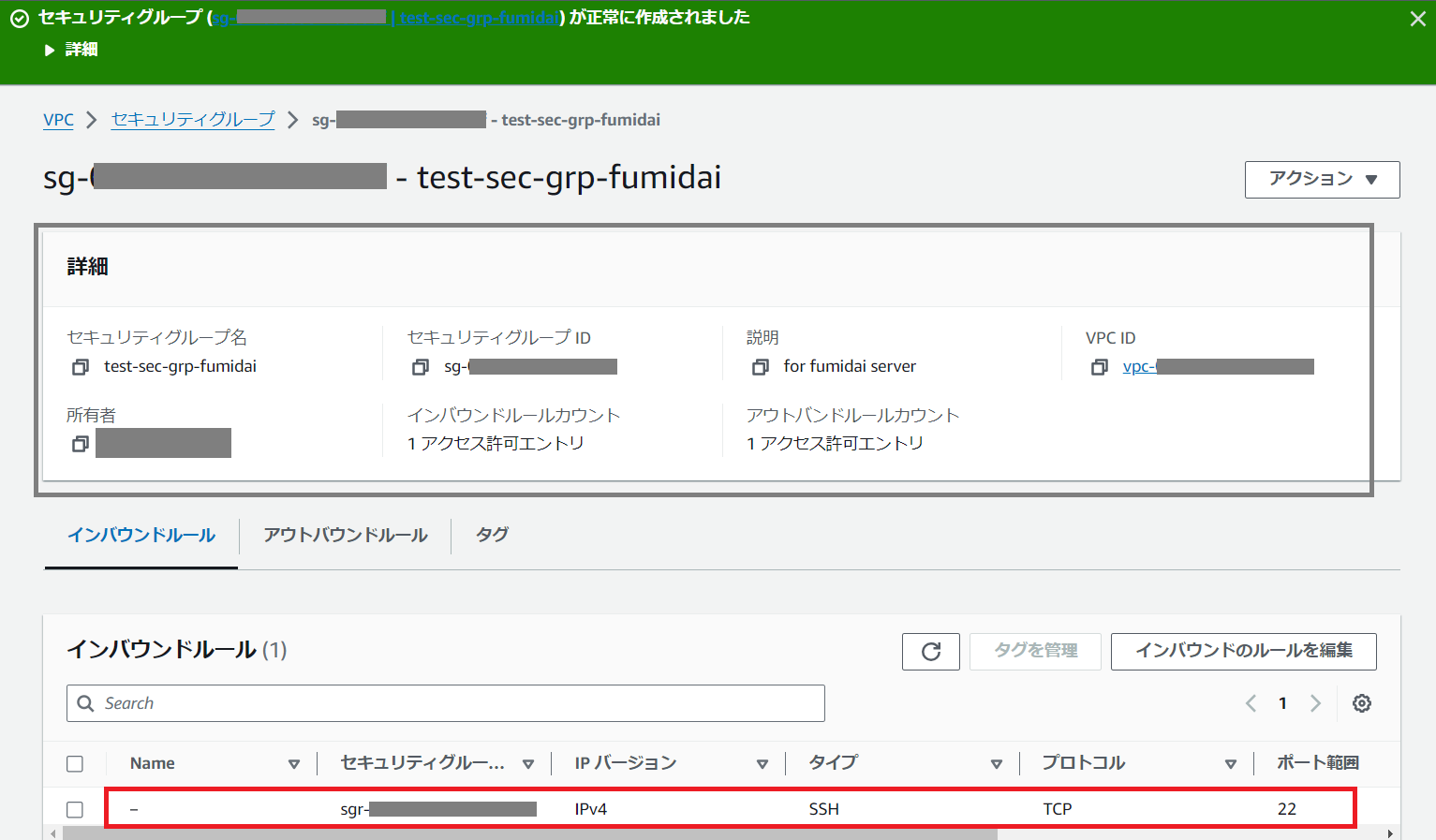

これでセキュリティグループが作成できました。

あとは、EC2で踏み台サーバーを立ち上げた際、このセキュリティグループと紐づける事で、踏み台サーバーのアクセス制御が可能です。

(実際に紐づける作業は、別途解説します)

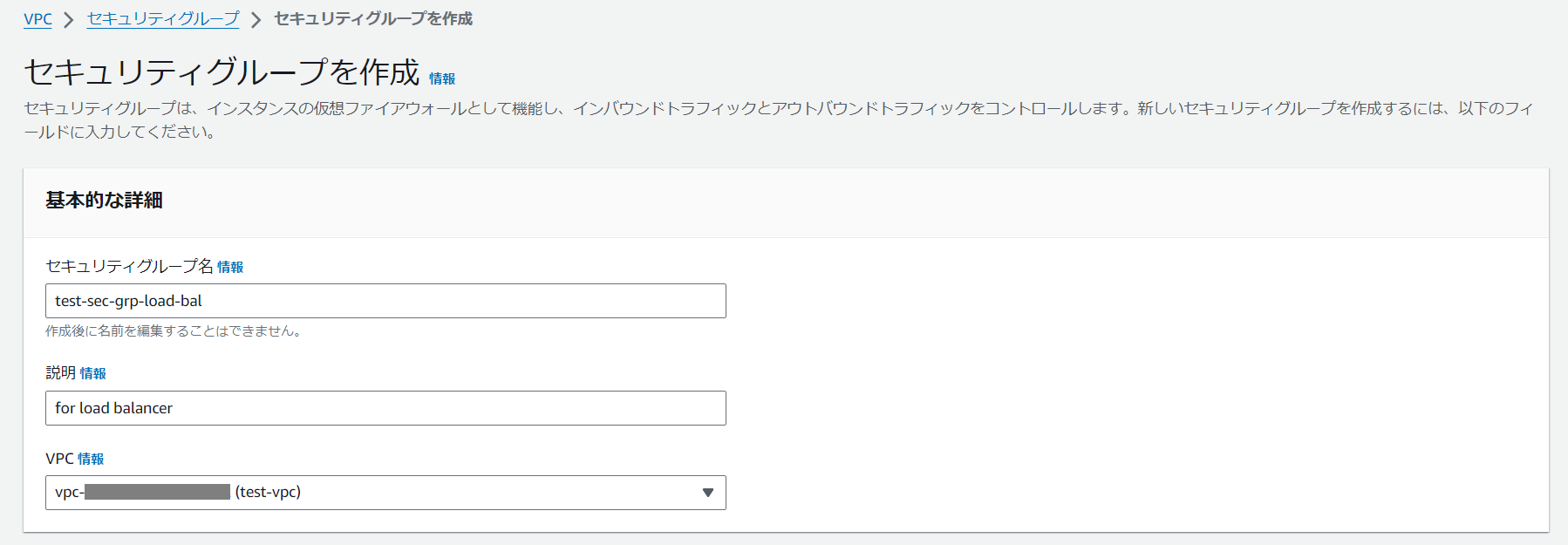

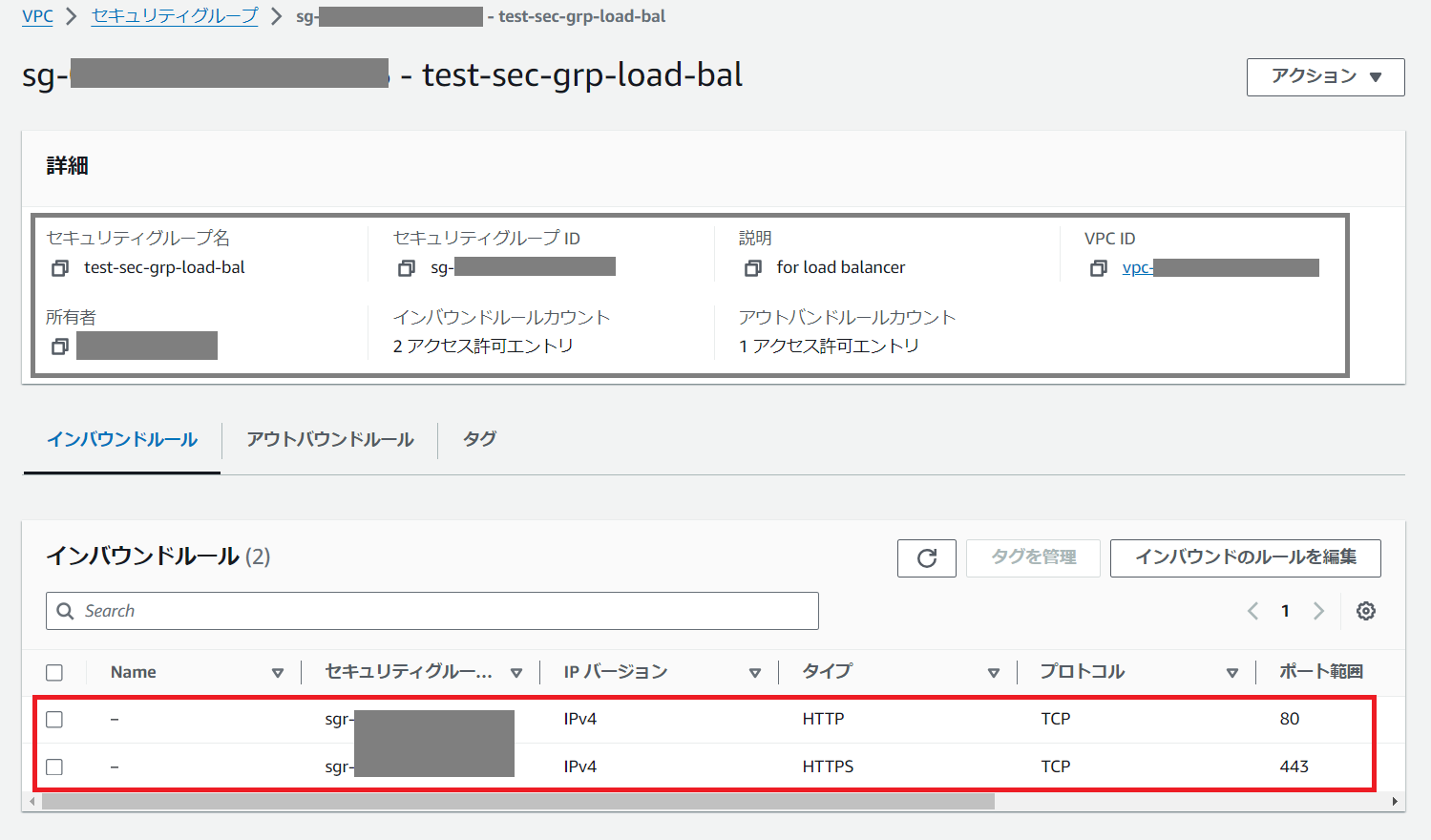

③ セキュリティグループの作成(ロードバランサー用)

同じように、「ロードバランサー用」のセキュリティグループも作成しておきましょう。後で使うことになるので。

・名前:test-sec-grp-load-bal

・VPC:test-vpc

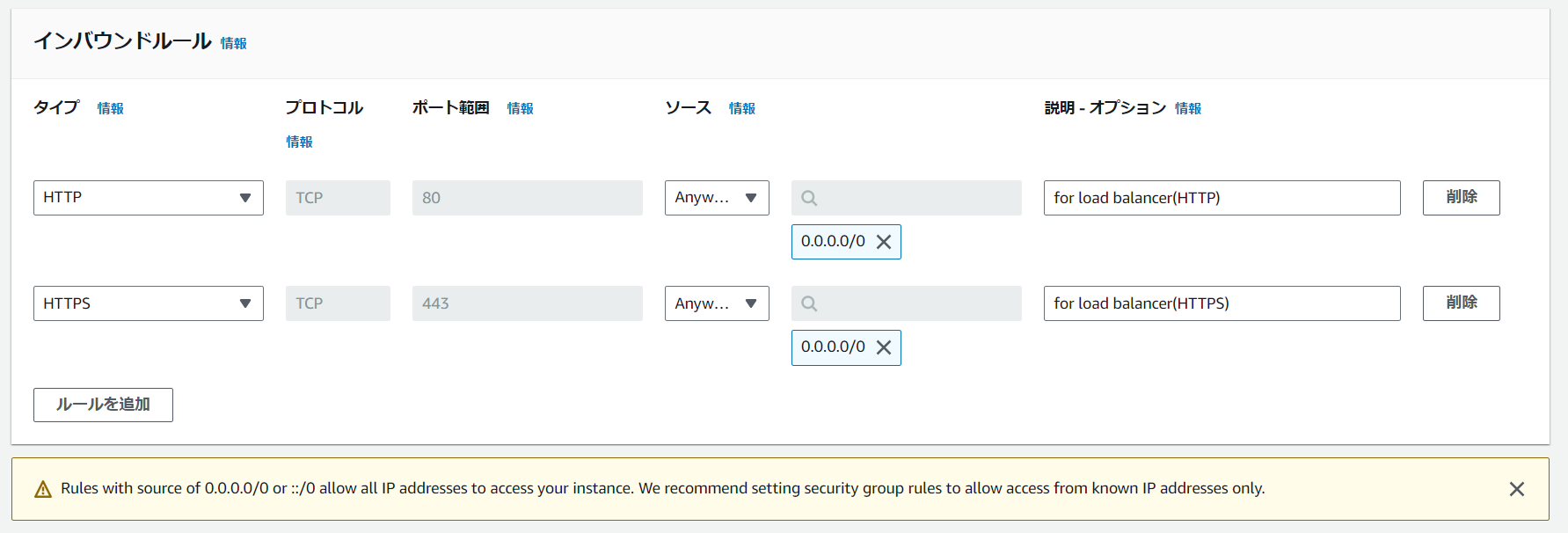

今回は、外部からのHTTP、HTTPSリクエストのみ、全てのIPアドレスに対して許可するインバウンドルール設定とします。

作成後は、上の画面のようになります。

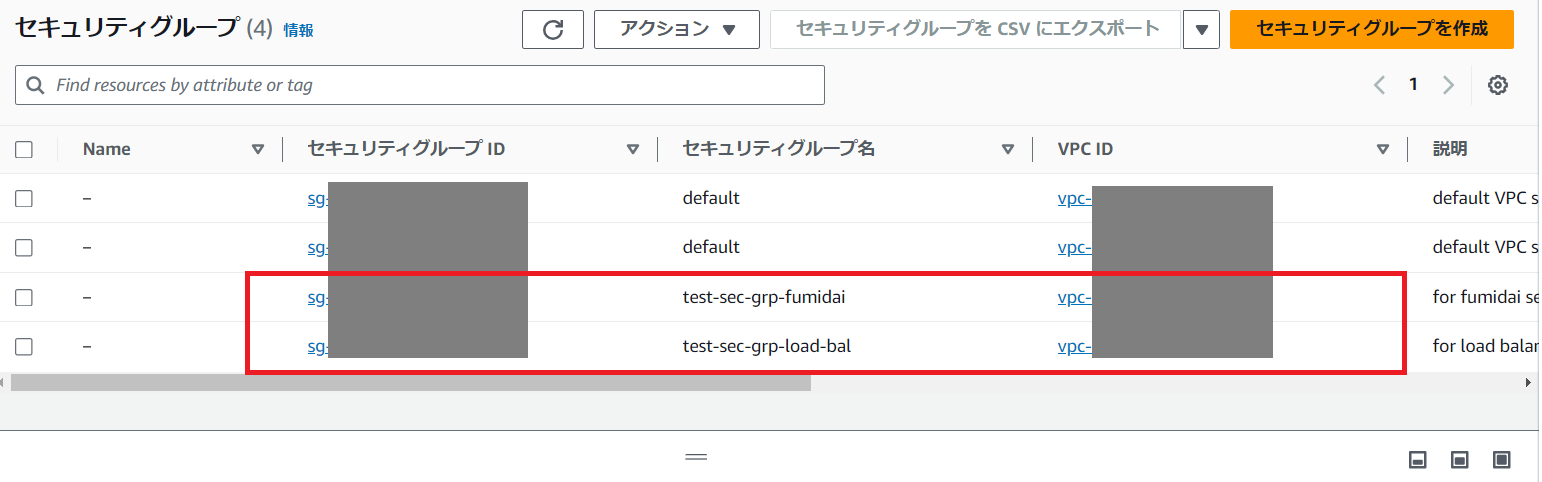

これで、今回予定していたセキュリティグループが全て作成できました。

まとめ

セキュリティグループ一覧画面に戻ると、上の画面のように、作成したセキュリティグループが追加されていることが分かります。

この後、VPC上にEC2インスタンスやロードバランサーを配置してWEBシステムを構築していくことになりますが、その際に今回のセキュリティグループを配置することで、各リソースへのアクセス制御が可能となります。

今回はお試し作成のため、IPアドレスは全て許可としていますが、システムの仕様によっては厳格な制御を求められる場合も考えられますので、必要に応じて細かい設定も行ってください。

(今回はここまで)

お読みいただき、有難うございました!

コメント